KEAMANAN PADA WIRELESS LAN

Penggunaan Wireless LAN mempunyai faktor keunggulan yaitu selalu menyediakan sambungan jaringan tanpa harus memakai kabel. 50 % dari 1000 perusahaan di Amerika menggunakan teknologi ini yang didasari oleh perkembangan teknologi dari standard 802.11x.

Akan tetapi system jaringan ini hampir kurang memadai dan kurang perhatian terhadap keamananinformasi. Keamanan dari system jaringan ini sangat menentukan suksesnya suatu kinerja bisnis dan merupakan faktor penting dalam mencapai tujuan perusahaan.

Peralatan dari standard 802.11b mempunyai biaya yang rendah hal ini membuat teknologi tersebut begitu atraktive dan membuat para penyerang (attacker) mudah untuk melakukan serangan. Tetapi dengan manajemen yang baik dan setting yang bagus serta didukung oleh peralatan dan perlengkapan yang mendukung yang dimiliki hal tersebut dapat diatasi.

ataupun dibuat standar enkripsi yang benar-

|

Jenis-Jenis Ancaman pada WLAN:

Resiko serangan yang mungkin akan terjadi pada jaringan WLAN dapat dikatagorikan sebagai berikut:

- “Insertion Attack”

Insertion Attack didasari oleh adanya device-device yang bekerja tidak sesuai dengan prosedur baku (unauthorized devices) atau menciptakan jaringan wireless baru tanpa melalui proses pengamanan. Pada jenis serangan ini, seorang penyerang mencoba melakukan koneksi kedalam jaringan wireless seorang klien menggunakan laptop atau PDA, dan melakukan akses point tanpa authorisasi sebelumnya kemudian akses point dapat dirubah untuk meminta sebuah password untuk seorang klien yang mengakses, jika tidak terdapat password, orang tersebut (penyerang) berusaha masuk dan dapat melakukan koneksi kedalam jaringan internal dengan mudah.

Meskipun beberapa akses point menggunakan password yang sama untuk semua akses klien, sebaiknya semua pengguna memakai password baru setiap kali melakukan akses point.

Suatu perusahaan mungkin tidak selalu berhati-hati bahwa ada saja pegawai internal yang ada di dalam perusahaan secara tidak sadar telah menyebarkan kapabilitas dari wireless ke dalam jaringan, dalam hal ini perusahaan memerlukan suatu kebijaksanaan untuk memastikan konfigurasi pengamanan akses point.

- Interception dan Monitoring Traffic Wireless

Sebagai jaringan tanpa kabel, ada kemungkinan terjadi pemotongan jalur wireless, penyerang harus berada dalam suatu jangkauan jarak akses sekitar 300 kaki untuk type 802.11. Supaya serangan bisa berjalan, penyerang bisa berada dimana saja, dimana terdapat kemungkinan koneksi jaringan bisa masuk. Keuntungan pemotongan jalur wireless ini adalah serangan tersebut hanya memerlukan penempatan dari suatu agen yang berfungsi memantau system yang mencurigakan. Semua itu memerlukan akses ke dalam aliran data di dalam jaringan.

Ada dua pertimbangan penting untuk tetap bekerja pada radius atau jarak pada type 802.11.

Pertama, posisi antena didesign secara langsung, yang dapat meneruskan signal transmisi atau jarak penangkapan signal dari divice 802.11. Oleh karena itu jangkauan maksimum 300 kaki adalah suatu design instalasi normal untuk type ini.

Kedua, design pola lingkaran, pada pola ini signal dari 802.11 hampir selalu meneruskan signal di belakang batas area hal ini dimaksudkan untu meng-cover signal tersebut.

Wireless packet analysis, seorang penyerang melakukan capture terhadap jalur wireless menggunakan teknik yang sama dengan seorang user yang tidak diundang atau pekerja yang ceroboh di dalam jaringan kabel. Banyak cara untuk melakukan capture, bagian pertama, dimana data yang secara typical akan menyertakan user name dan password seorang yang memaksa masuk dan melakukan penyamaran sebagai seorang user legal, dengan menggunakan informasi dari hasil capture ini digunakan untuk melakukan pembajakan user session command yang tidak sesuai dengan prosedure resmi yang ada.

- Jamming

“Denial of Service Attack/ DOS Attack” mudah untuk diterapkan ke dalam jaringan wireless. Dimana Jalur tidak dapat menjangkau klien atau akses point sebab jalur yang tidak resmi “membanjiri” frekuensi akses tersebut. Seorang penyerang dengan peralatan dan perlengkapan yang memadai dapat dengan mudah “membanjiri” dengan frekuensi 2.4 Ghz, membuat signal menjadi rusak sampai jaringan wireless berhenti berfungsi. Dalam hal lain kawat telepon, monitor mini dan device lain yang beroperasi dengan frekuensi 2.4 Ghz dapat merusak jaringan wireless tersebut dengan menggunakan frekuensi ini. DOS attack ini dapat berasal dari luar area kerja wireless

- Client-to-Client Attack

Dua klien wireless dapat saling berkomunikasi satu sama lain dengan melakukan akses point terlebih dahulu. Oleh karena itu user perlu untuk melakukan perlindungan terhadap klien tidak hanya sekedar melawan suatu ancaman eksternal tetapi juga melawan satu sama lain.

- File Sharing dan Serangan melalui layanan TCP/IP

Layanan wireless klien yang berjalan menggunakan pelayanan yang diberikan oleh TCP/IP seperti web server , atau file sharing terbuka untuk pemakaian yang sama dari kesalahan konfigurasi setiap user di dalam suatu jaringan yang menggunakan kabel.

- DOS (Denial of Service)

Suatu device wireless yang “membanjiri” klien wireless lain dengan menggunakan paket palsu, menciptakan suatu DOS attack, IP atau MAC palsu, secara sengaja atau tidak dapat menyebabkan kerusakan kepada jaringan.

- Serangan “Brute Force Attack” terhadap Password seorang user

Sebagian besar akses point menggunakan suatu kunci tunggal atau password yang dimiliki oleh klien pada jaringan wireless. Serangan Brute Force ini mencoba melakukan uji coba terhadap kunci akses tersebut dengan memasukan beberapa kemungkinan.

- Serangan terhadap Enkripsi

Standard 802.11 menggunakan sebuah system enkripsi yaitu WEP (Wireless Equivalent Privacy). Tidak banyak peralatan siap tersedia untuk mangangkat masalah ini, tetapi perlu diingat bahwa para penyerang selalu dapat merancang

MANAJEMEN KEAMANAN INFORMASI WIRELESS

Proses dan Aplikasi teknologi kadang-kadang membuat bingung para user, tetapi dengan melkukan manajemen dari keamanan informasi wireless hal tersebut tidak pernah terjadi. Dalam kenyataannya proses-proses bisnis membentuk manajemen ‘risk’ yang kuat untuk sejumlah aset fisik dan peralatan jaringan yang juga bekerja untuk melindungi sumber-sumber wireless. Pedoman efektifitas cost memudahkan suatu organisasi membentuk perlindungan keamanan yang tepat yang merupakan bagian dari strategi wireless secara keseluruhan. Point-point berikut memperkenalkan pendekatan-pendekatan yang bisa dilakukan :

· Kebijakan Keamanan Wireless dan Design Arsitektur

· Treat Access Point

· Kebijakan dari Konfigurasi Access Point

· Penemuan Access Point

· Penilaian Keamanan Access Point

· Perlindungan Client Wireless

· Mengatur Pelayanan Keamanan untuk Wireless

SOLUSI KEAMANAN INTERNET SYSTEM WIRELESS LAN

Produk dari system manajemen internet dan pelayanan menyediakan solusi manajemen keamanan yang sehat untuk wireless LAN. Hal tersebut dikembangkan pada cakupan point-point berikut :

· Keamanan Produk Software

· Mengatur Service Keamanan

· Konsultasi Arsitektur Keamanan

· Progam pendidikan Keamanan Wireless LAN

· Product Update

Desain Keamanan Pada Jaringan WLAN

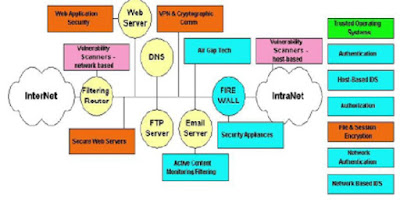

Berdasarkan desain keamanan jaringan di atas, kita dapat membagi teknologi network security tersebut menjadi empat (4) bagian besar, yaitu:

· Penetration testing

· Certificate Authority / PKI

· Vulnerability Testing

· Managed Security Services

Teknik Keamanan Pada Wireless LAN

Salah satu kendala/keraguan dari pengguna Wireless Local Area Network (WLAN) yang paling utama adalah masalah security. Dengan pemanfaatan teknologi wireless maka data-data yang dikirim mau tidak mau akan melewati ”udara bebas”. Dengan kondisi tersebut ancaman terhadap isi datanya cukup besar. Beberapa ancaman terhadap sistem WLAN adalah adanya kerawanan terhadap bahaya penyusupan. Hal tersebut sangat dimungkinkan karena asal penyusup mempunyai WLAN card maka berarti dia sudah memiliki kesempatan untuk masuk ke jaringan. Dengan adanya kondisi di atas, maka diperlukan adanya keamanan jaringan WLAN secara berlapis-lapis.

SSID (Service Set Identifier)

SSID adalah suatu identifikasi terhadap konfigurasi yang memungkinkan klien berkomunikasi dengan akses point yang tepat dan benar menggunakan konfigurasi tertentu. Hanya klien yang menggunakan SSID yang benar dapat melakukan komunikasi. SSID bekerja sebagai suatu “single shared password” antara akses point dengan klien. Akses point berjalan dengan default SSID jika tidak dirubah, unit ini sangat mudah untuk diterapkan, berikut ini 3 default password umum SSID

SSID dapat diset sesuai dengan keinginan administrator. SSID dikenal juga dengan istilah ESSID. Fungsi SSID dikaitkan dengan keamanan WLAN adalah merupakan garda terdepan terhadap sistem keamanan WLAN. Setiap client yang akan masuk jaringan WLAN atau terhubung ke AP maka harus mengetahui SSID dari AP tersebut (lihat gambar 1. Contoh SSID jaringan WLAN di RisTI).

Gambar Setting SSID pada AP

Gambar Tampilan jaringan wireless dari sisi user

Gambar Seting SSID

MAC Filtering

Sistem pengamanan yang ke-dua adalah dengan memanfaatkan filtering MAC (Medium Access Control) address. Biasangan seting di sisi AP terdapat pilihan mengenai daftar MAC address yang akan kita inputkan, apakah untuk kategorri allow/disallow atau forward all/block all (Gambar Contoh seting MAC filtering).

Sistem security menggunakan MAC Filter yang mem-filter akses berdasarkan alamat MAC dari user.

Untuk meng-edit atau melihat daftar MAC, klik “Edit MAC Filter List”, dan muncul window seperti di atas

WEP (Wired Equivalent Privacy)

Wired Equivalent Privacy adalah algoritma enkripsi (shared key authentication process) untuk autentikasi user dan enkripsi data payload yang dilewatkan lewat jaringan wireless. Dengan demikian seperti namanya, maka sistem WLAN dirancang agar sama amannya dengan jaringan wired LAN. WEP menggunakan algoritma Pseudo Random Number Generator (PRNG) dan RC4 stream chiper. Standar IEEE 802.11 juga menspesifikasikan penggunaan WEP.

Dengan menggunakan teknik WEP ini, paket data yang akan dikirim dienkripsi terlebih dahulu. Kemudian paket data tersebut dikirim ke user yang terotorisasi . Sampai ke user penerima paket akan didekripsi menjadi data yang sebenarnya sehingga dapat untuk dibaca kembali. Untuk saat ini teknologi yang mensupport enkripsi dimulai dari 40 bit sampai 256 bit.

Seting bit atau karakter WEP dilakukan di sisi AP maupun di sisi client. Gambar 4 memperlihatkan seting WEP di AP. Jumlah karakter (secret key WEP) tergantung dari jumlah bit yang digunakan dan tipe karakternya apakah ASCII atau Hexadesimal. Sebagai contoh bila menerapkan WEP key dalam format ASCII, maka 5 karakter untuk 64 bit WEP dan 13 karakter untuk 128 bit WEP. Tetapi bila WEP key dalam format HEX, maka 10 karakter digunakan untuk 64 bit WEP dan 26 karakter untuk 128 bit WEP.

Gambar 4. Seting WEP di AP

Setting Keamanan Pada Tingkat Lanjut

Setting keamanan di atas diterapkan pada layer rendah, yang merupakan tingkat

dasar sehingga secara umum ada pada hampir semua jenis AP. Selanjutnya kita akan

mempelajari setting keamanan pada layer yang lebih tinggi.

Firewall

Pada setting ini, terdapat 4 pilihan :

a. Block Anonymous Internet Requests

Bila diaktifkan, kita dapat melindungi jaringan kita dari deteksi, yang biasanya menggunakan “ping”. Fitur ini juga menyembunyikan port-port jaringan kita, sehingga mempersulit user dari luar jaringan untuk mengakses jaringan lokal kita.

b. Filter Multicast

Aktifkan fitur ini jika kita tidak ingin menerima trafik multicast yang terkadang dikirim oleh jaringan lain.

c. Filter Internet NAT Redirection

Fitur ini menggunakan Port Forwarding untuk mencegah akses menuju server lokal dari komputer-komputer lokal lainnya.

d. Filter IDENT (port 113)

Mencegah serangan dari luar melalui internet port 113. Namun beberapa aplikasi membutuhkan port ini.

Tidak ada komentar:

Posting Komentar